レポート:【第25回ウェビナー】やれるからやられる、悪意あるハッカーはここを見る!

- 公開日:2020.11.11 最終更新日:2023.06.20

忍び寄る情報漏洩の脅威 被害の代償は大きい

桑江:情報漏洩により企業側に批判が集まって炎上する例は、シエンプレでも数多く扱っています。さらに、新型コロナウイルスの感染拡大でリモートワークが一般化する中、新たなセキュリティリスクや、それを狙ったサイバー攻撃も増えている中、デジタル・クライシスという大きな括りとしてお話しいただければと思います。

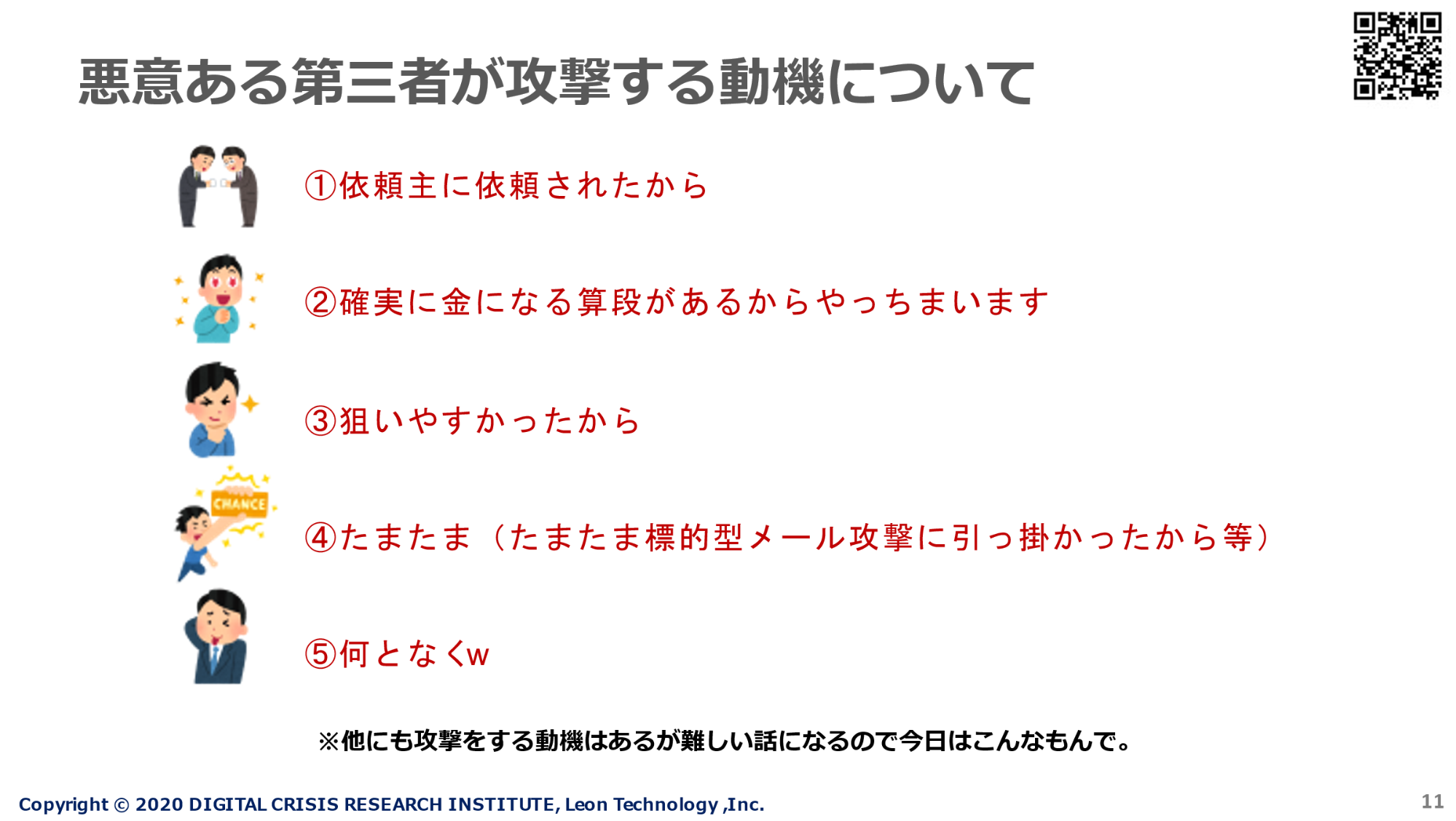

守井:悪意ある第三者が攻撃する主な動機は「依頼されたから」「確実に金になる算段があるから」「狙いやすいかったから」「たまたま(たまたま標的型メール攻撃に引っ掛かったからなど)」「何となく」に分けられます。今回は「狙いやすかったから」というケースを中心にお話しさせていただきます。

桑江:まさに、「やれるからやられる」というわけですね。

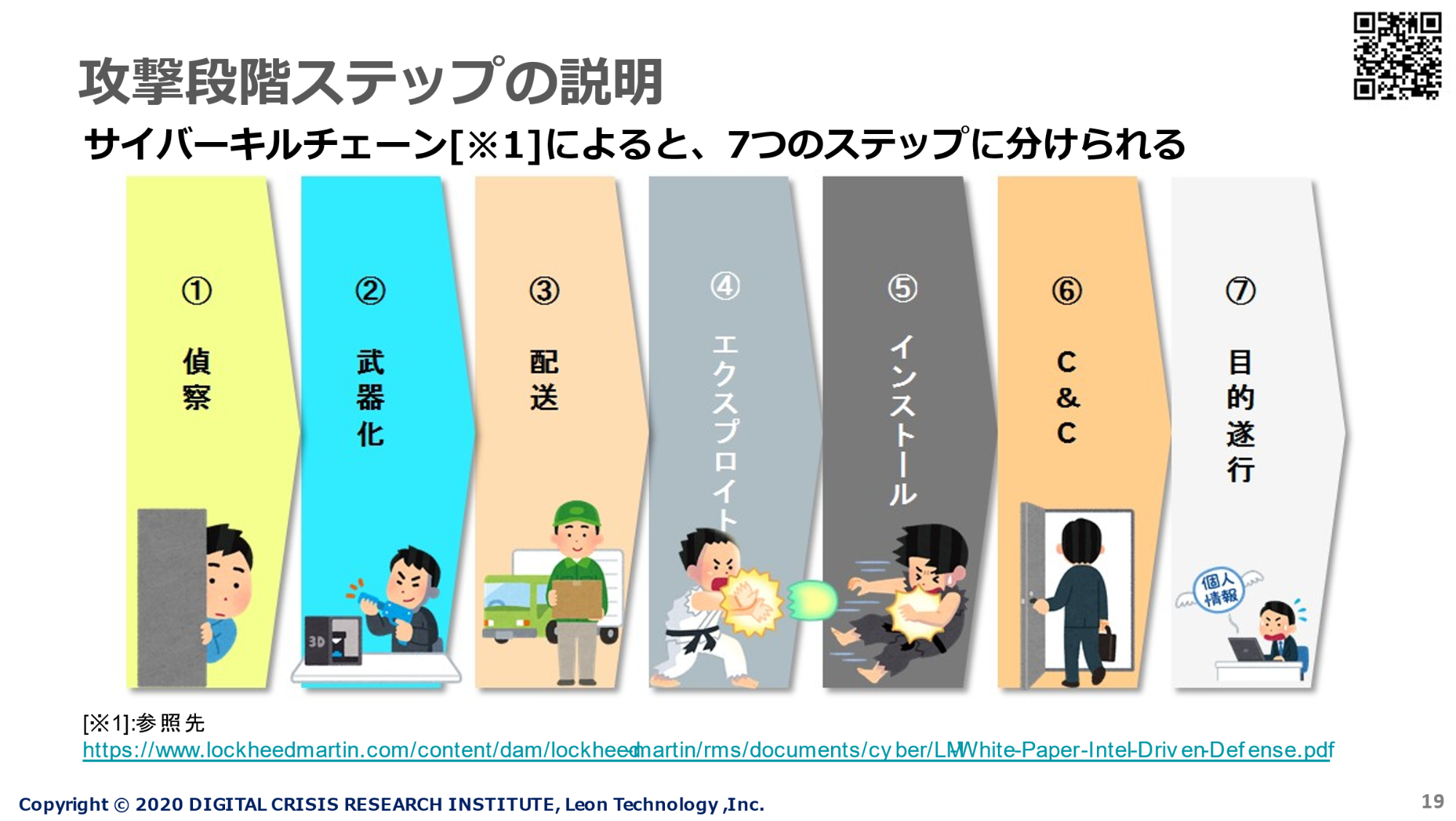

守井:攻撃のステップは「偵察」「武器化」「配送」「エクスプロイト」「インストール」「C&C」「目的遂行」の7つで、一連の段階は「サイバーキルチェーン」と呼ばれています。

情報漏洩がひとたび起これば、対策・対応に驚くほどの費用が掛かることもあります。ログの不足や意図的なログの改変削除で十分な証拠調査(フォレンジック)ができなければ侵入・感染経路を特定できず、あらゆる範囲の対策を打たなければならないのです。

費用が掛かるからといって対策しなければ2次、3次被害を招きやすくなり、「この会社に入れた」という情報を聞いた別のハッカーに攻撃される恐れも生じます。そうしてとめどなく被害に遭えば、企業の経営問題や信用問題に発展しかねません。

桑江:複数のハッカーに情報が伝わり、標的にされてしまうこともあるということですね。

守井:インシデント発生時にフォレンジックを依頼されたとき、一番困るのはログが不足することです。ログが十分にないと調査に時間が掛かり、場合によっては調査できないこともあり得ます。全プロセスを通じてログの保管と分析、デジタル資産管理ソフトやSIEM(シーム)と呼ばれるログを解析するためのシステムなども重要になってくるわけです。

また、「配送」では物理的な侵入が行われることもあります。例えば、会議室などの無線Wi-Fi、無料Wi-fiが執務エリアのWi-Fiと地続きの場合は危険です。

桑江:なるほど。

OSINTでデジタル資産の安全性チェックを

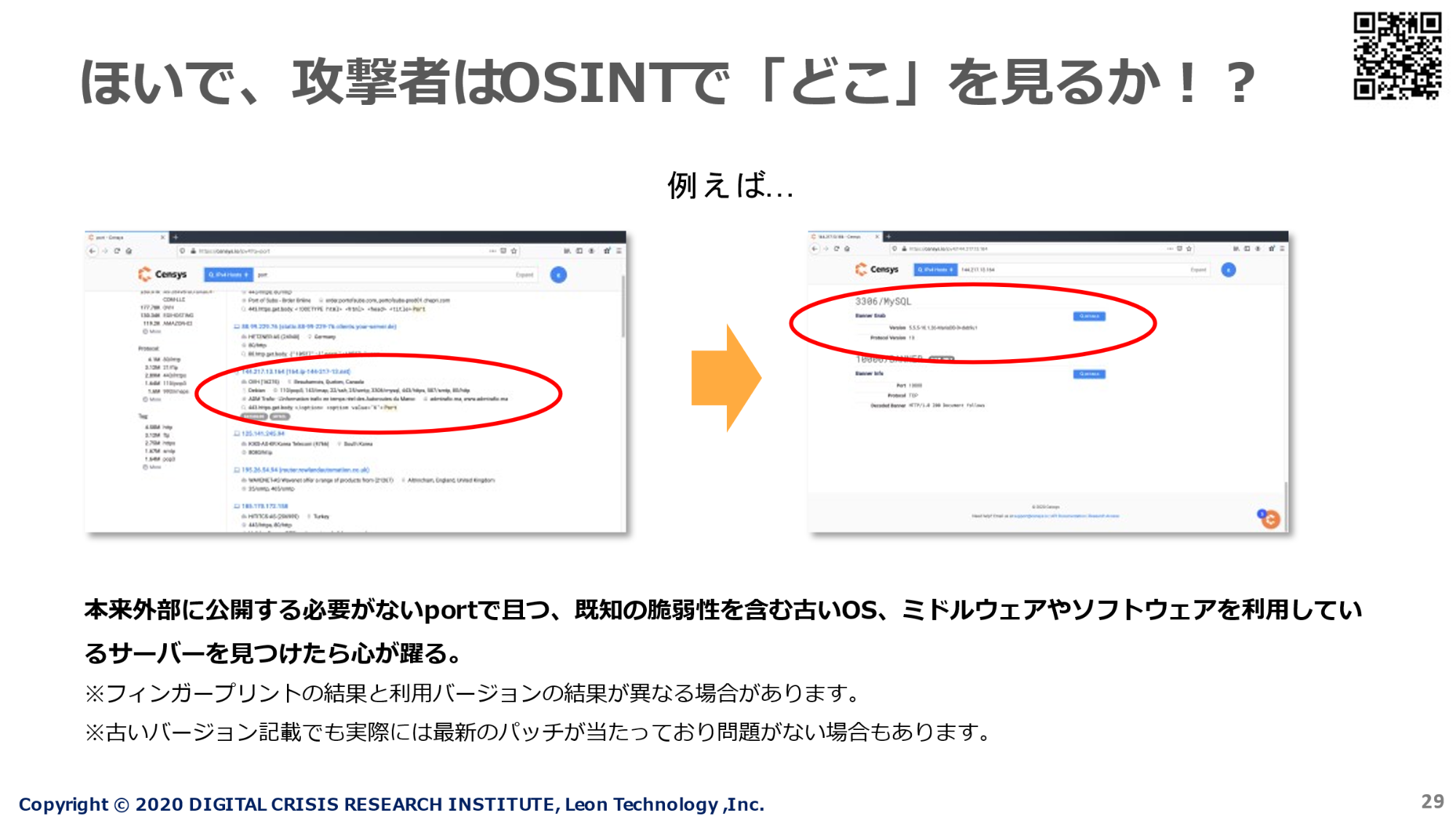

守井:ハッカーが「狙いやすい」相手を探す「偵察」の定番である諜報ツール(OSINT、オシント)は有償、無償に関わらず存在します。ハッカー組織が運営しているものや検索履歴を転用・販売するOSINTもありますが、今回は比較的安全なcensys(センシス)を紹介しましょう。

censysで自社に関わるドメインやIPアドレスを検索すると、脆弱さについて報告されることがあります。詳細画面を見ると、システムを運営する上で不要なサービスが空いていたり、古いOSを利用していたりするのですが、攻撃者にとっては「ポートが空いているなら直接接続すると情報を抜けるのではないか」「このポートで運営されているミドルウェアのバージョンは古いから脆弱性がある」と参考になるわけです。

桑江:かなり脅威ですね。

守井:censysに限らず、OSINTはフィンガープリントと利用バージョンの結果が異なることもあります。実際の運用はきちんとしていても、管理が行き届いていないデジタル資産は攻撃対象になってしまうことがあるので、諜報ツールを使って自社でも安全性を確認してみてください。OSINTを使って「狙われるべくして狙われるデジタル資産」をチェックしましょう。

桑江:対策が弱いところから狙われると。

守井:政府の息がかかっているなど常に依頼があるハッカー組織はともかく、後ろ盾がない組織や個人のハッカーは「飯のタネ」を探すためにOSINTを使って攻撃してくることがあるのです。

OSINT上では、社内でしか利用していないはずのデジタル資産が公開されているケースが見受けられます。

また、多人数でシステムの開発を進めたりコミュニケーションを取ったりする場合にクラウドサービスを利用する、あるいはGit(ギット)を使ってソースコードを管理することもあるでしょう。

最近はGitチェッカーもあるので情報漏洩につながることは少ないのですが、IDやパスワードなどのテキストをGit上で管理・設置しているとGitをクロールするツールに情報を持っていかれ、サーバーに接続されることも考えられます。

桑江:OSINTを利用したデジタル資産の安全性チェックは、企業の情報システム部門ではどのくらい浸透しているのでしょうか。

守井:個人的な感覚ですが、情報システム部門の方でOSINTを聞いたことがあるのは20%~30%かと思います。ただ、使ったことがあるとなると10%未満でしょう。

桑江:そうすると、大手企業でもあまり使っていない可能性が高そうですね。

守井:大手企業では「スレッドインテリジェンス」という概念に基づき、OSINTを使って自社のデジタル資産への脅威を察知しようという試みを実行されている事例があります。ただ、中小企業になるとなかなか手が回らない上、OSINTを提供するサービス自体が海外製品でどれを採用していいか分かりづらく、専門性や価格が高いものも多いです。

censysというサービスはURLやIPアドレスを貼り付けるだけでチェックできるので、簡単に紹介させていただきました。

桑江:OSINTとウイルスバスターのようなセキュリティソフトの違いは何でしょうか。

守井:ウイルス対策ソフトの多くは、ウイルスに対するパターンマッチングです。一方、OSINTはあまたある公開資産や社内にあるサーバー資産のバナー情報などを引っ張ってきて「これは脅威じゃないですか」と知らせてくれます。

ウイルス対策ソフトはパソコンやサーバー端末にインストールし、外から来たものについてウイルスかどうかチェックするのですが、OSINTは公開されている生のデジタル情報から注意・警告を取得できるので、全く違う性質のものです。

最低でも年1回のセキュリティ診断がお薦め

桑江:情報漏洩の可能性が確認された場合、広報としてはどのような初動対応を取れば良いでしょうか。

守井:我々のような専門業者にご相談いただくのが早いほどいいと思いますが、多くの場合はホームページ上などで「現在調査中です」「このような事象が発生して皆様に迷惑をおかけする可能性があります」と速やかに公開する方が、顧客や取引先に「サイバーセキュリティを正しく理解して対応している」と受け止めていただけるでしょう。

その一方で、何が起こっているかすぐに理解することが必要です。そうでなければ、正しい対策を打てません。間違った対策をしても、攻撃者はすり抜けてきますので。

桑江:ランサムウェアに感染した場合は、事象を公開しない方がいいという話もありますが。

守井:ランサムウェアに関しては2020年11月時点で15%~20%、解除キーと言われるものが存在しています。これを取得することで被害を免れることも可能ですが、。その企業だけを狙ったランサムウェアも横行しているので解除が難しい、そもそも解除キーが存在しないランサムウェアもあります。

ランサムウェアに感染した場合はサイバーセキュリティ・インシデントが発生した場合と同様、インターネットのラインやWi-Fiの抜線をします。その後、パソコンの電源を切ってそのまま置いておいてください。現状把握した内容を業者に伝えてフォレンジックという作業をして現状を確認して対策をされる方が恐らくスマートかと思います。

桑江:自社が攻撃を受けていないか定期的にチェックしようと考えた場合、どのくらいの頻度が望ましいのでしょうか。

守井:できれば月1回程度は、OSINTを利用してチェックされてみてはと思います。実際に攻撃されているかはさておき、ホームページや公開されているシステムに対する安全性を確認するため、最低でも年1回のセキュリティ診断を推奨しています。

桑江:新型コロナウイルスの影響でリモートワークが広がっている中、被害状況や攻撃方法の変化はありますか。

守井:リモートワークではバーチャルプライベートネットワーク(VPN)を使って勤務先のデジタル資産に接続し、顧客情報や売り上げなどを確認する状況かと思います。

安全な端末とネット環境からVPNを利用する分には問題ないのですが、端末が何かのウイルスに汚染されていると回線が安全でも意味がありません。

本来はVPNを通してではなく、イントラネット内のデジタル資産を直接利用して検疫できればいいのですが、リモートでなかなかうまくいかなかったり、ルール上はチェックしなければいけないことが抜けていたりすることで被害が拡散するほか、不正にVPNアカウントを搾取されて情報を持っていかれるケースも増えています。

桑江:街中に多数あるフリーWi-Fiは、一般のWEBサイトを閲覧するだけでも攻撃を受ける可能性がありますか。

守井:渋谷や新宿にあるフリーWi-Fiを拾おうとしてみてください。例えば、携帯電話会社名のフリーWi-Fiが並びますが、本物は1つだけ。あとはすべて偽物です。人が多い場所のフリーWi-Fiは必然的に狙われます。そこに接続した端末から情報を取ろうとする攻撃者もいるわけです。

街中で安全ではないフリーWi-Fiを使うのは推奨しません。携帯電話のデザリング機能や自前の機器を使ってネットを利用する方がよほど安全です。フリーWi-Fiを利用するなとは言いませんが、本当に安全かどうか見抜くのは難しいですね。

桑江:さまざまなネットサービスにおける頻繁なパスワード変更には、どれくらいの意味があるのかという疑問も聞かれます。結局、同じような文字列を使うことになってしまえば、あまり意味がないのではないかと。

守井:個人的な見解ですが、16桁以上の長大な文字列で半角英数記号を含めて16桁以上であれば、おいそれと変更する必要はありません。ただし、Yahoo!やGoogleに登録しているパスワードを使い回すのは良くありません。どこからどう漏れるか分からないので、サービスごとに変えてください。

私は22文字のパスワードを使っていますが、どこか1つを大文字にするだけでもかなり違います。22桁以上のパスワードを解こうと思うと、スーパーコンピュータでも6年以上かかりますから。

桑江:企業としてのインシデント対応としてうまかった、評価できるというのは、どういう状況でしょうか。

守井:何が良かったかというのは、初動対応に尽きます。社内からの情報搾取行為だったことがシステム的に分かる状態にされている企業は優秀でしょう。ログを分析する術と監査が一定以上機能しているということなので、これらの企業とやり取りする場合はスマートに物事が進むことが多いです。

そうでない場合はヒアリングなどが長引くこともあります。ITリテラシーが高いから良いというわけではないのですが、サイバーセキュリティ・インシデントの発生時、専門業者としてはその方がありがたいですね。